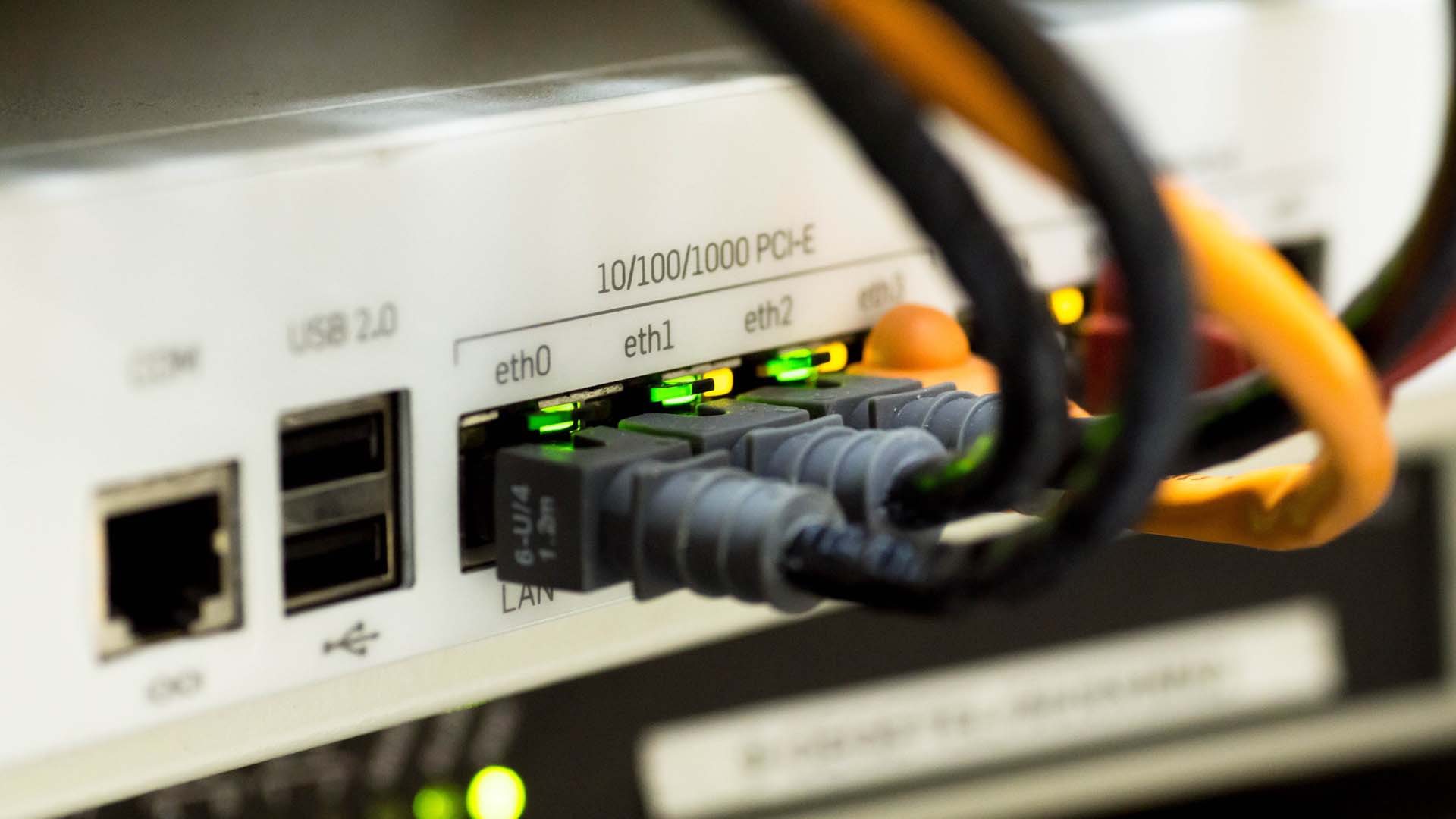

Loi Renseignement : les boîtes noires sont désormais actives

IL PEUT ÊTRE IMPOSÉ AUX OPÉRATEURS LA MISE EN ŒUVRE DE TRAITEMENTS AUTOMATISÉS POUR DÉTECTER DES CONNEXIONS SUSCEPTIBLES DE RÉVÉLER UNE MENACE TERRORISTE

2015, ANNÉE DE LA LOI RENSEIGNEMENT

1 commentaire:

Charte des commentaires:

La possibilité de commenter de façon anonyme a été désactivée suite à de trop nombreux abus (insultes, menaces de mort). Il faut désormais obligatoirement utiliser un compte Gmail pour commenter.

Pas de spams, d'insultes, de provocations stériles, de prosélytisme religieux à outrance, d'appels à la haine, à la violence ou d'apologie du terrorisme. Les commentaires ne sont pas un défouloir et ce blog n'est ni un tchat ni un forum. Les commentaires sont là pour apporter quelque chose au débat. Les trolls ne sont pas les bienvenus. Restez courtois dans vos échanges et, dans un souci de compréhension, écrivez uniquement en français, merci.

Les liens externes sont acceptés s'ils sont en rapport avec le sujet de départ. Les HS sont exceptionnellement tolérés s'ils relèvent d'un sujet connexe ou pertinent vis à vis du thème de l'article. Merci de vérifier vos sources avant de publier un lien vers un article tiers (pas de sites parodiques et de fausses nouvelles s'il vous plait).

La modération est parfois activée, parfois non selon les disponibilités de l'administrateur. Dans tous les cas, inutile de reposter vos commentaires, ils seront validés en temps voulu.

A chacun d'y mettre du sien afin de permettre d'échanger et de débattre dans le respect de chacun.

Rechercher sur le blog

Inscription à la newsletter

Les plus consultés du mois

Médias citoyens

-

-

-

-

-

Votre revue de presse du 25 janvier 2026Il y a 5 semaines

-

Peur et ProvidenceIl y a 2 ans

-

Un p’tit disco d’anthologie ..Il y a 3 ans

-

Archives du blog

-

▼

2018

(769)

-

▼

février

(44)

- Merci, Angela! Les astuces d’une famille syrienne ...

- Loi Renseignement : les boîtes noires sont désorma...

- La rédaction de France Télévision fait-elle l'apol...

- Selon un chercheur britannique, les cerveaux humai...

- "Supplies" de Justin Timberlake : le grand revirem...

- Les armes livrées par les USA à l’opposition syrie...

- Le fonctionnement réel du compteur Linky: vous y r...

- Linky : le scandale à venir dont personne parle : ...

- Vos enfants sont fichés dès la maternelle

- Enquête : la presse mainstream gavée d’argent priv...

- Coup de gueule d'une journaliste de France 3 qui s...

- Bafouillant, l'ex-directeur de la CIA reconnaît qu...

- Tuerie de Floride: une fois encore, elle a eu lieu...

- Macron et les Fake News : Comment contrôler la pre...

- Cette mère prétend que l'huile de cannabis a guéri...

- Dossier explosif sur l'ONU: Les travailleurs human...

- L’UNESCO publie ses nouvelles normes pour l’éducat...

- «Tirer sur toutes les cibles sur le Maïdan». Nouve...

- Un repenti de la Haute Finance luciférienne témoig...

- Soros les a aussi dans la poche: 42 réunions par a...

- On l'accusait d'être le "candidat des complotistes...

- Écologie glauque: le compost humain à la place du ...

- Affaire Hulot : Agnès Buzyn voit des complots quan...

- Alors qu'il agonisait, des passants se contentaien...

- Le Vatican, George Soros, L'ONU et le changement c...

- Scandale du Levothyrox : Le laboratoire Merck a ch...

- Des cadres de l'ONG Oxfam partouzaient avec des pr...

- Comme un safari: des soldats israéliens en jeep do...

- France 2 a-t-elle bidonné un test pour vanter la l...

- Les vaccins antigrippaux échouent à 99 % et augmen...

- Le “sketch” Théo : “très diminué”, il se trémousse...

- «La coalition a pratiquement rasé Mossoul sans épa...

- Vous mangez probablement des nanoparticules sans l...

- Des chercheurs allemands ont mis au point un robot...

- Quand la maitrise de l'anticipation devient un art...

- Hiver dans la rue: le gouvernement ment effrontément

- Le monde est-il au bord d’une catastrophe naturelle?

- La Chine accélère ses préparatifs militaires à sa ...

- "Affaire russe" : Trump contre-attaque en autorisa...

- L'assistant Google connait Satan, Allah, Bouddha.....

- Normalisation de la pédophilie : les psychopathes ...

- WikiLeaks montre comment le CFR contrôle la plupar...

- Le champ magnétique de la Terre se déplace, les pô...

- Procès de Jawad Bendaoud : la version du “logeur d...

-

▼

février

(44)

non totalement HS:

RépondreSupprimerLa Chine censure depuis peu les mots et expressions suivantes sur le réseau social Weibo (équivalent de Twitter):

Disney

Animal Farm, 1984 (La Ferme des Animaux et 1984 de G. Orwell)

Xi Zedong (prénom de Xi Jinping et nom du dictateur totalitaire Mao Zedong).

Liste des mots ici en anglais:

https://chinadigitaltimes.net/2018/02/sensitive-words-emperor-xi-jinping-ascend-throne/